peepingtom for windows

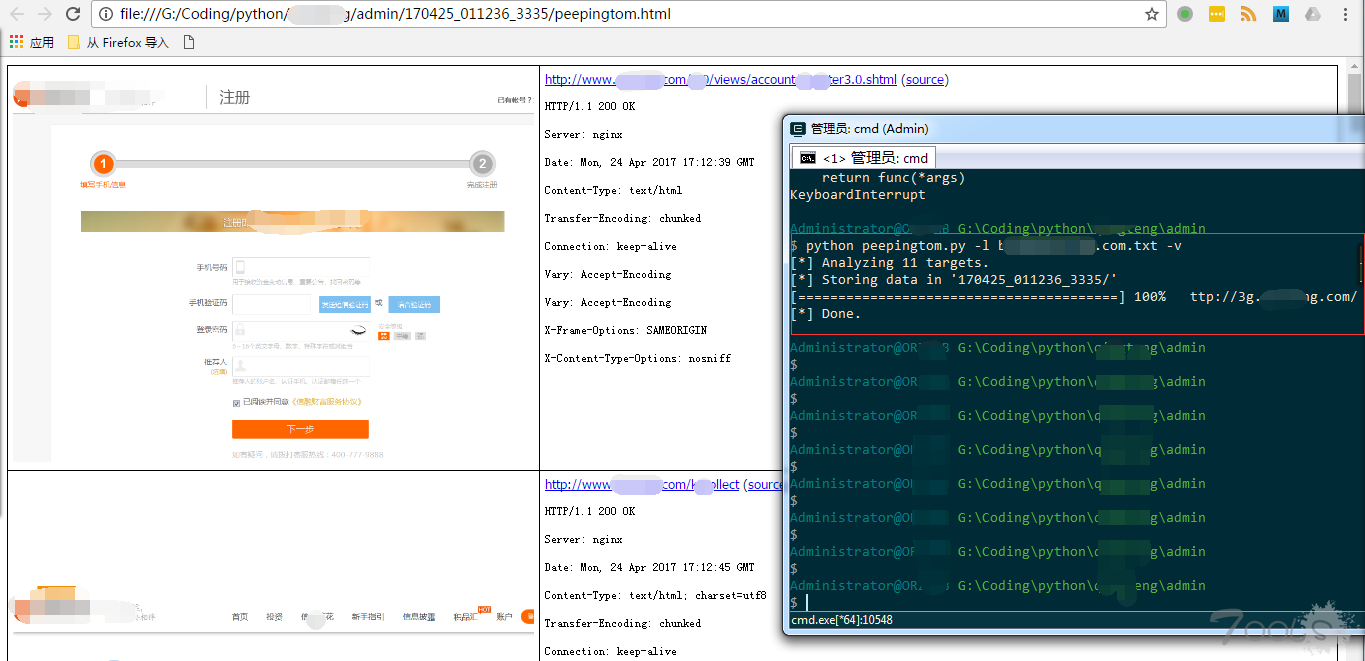

工具效果截图

工具说明

工具非原创,只是原版工具仅仅支持Linux,需要依赖curl、phantomjs,且在Linux下调用和执行的参数不支持Windows,

而本人经常在win下耕耘,所以将其调试改写成了Windows,不需要依赖任何第三方组件。因为已经把windows下的curl.exe和phantomjs.exe等依赖文件统统放在脚本根目录。

- 官方Linux原版:https://bitbucket.org/LaNMaSteR53/peepingtom

- 本人Windows改写版本:https://github.com/p1r06u3/peepingtom-for-windows

使用方法

1 | python peepingtom.py -l xxx.txt -v |

-h 查看更多使用参数介绍。

命令解释补充

txt文件里面存放的是一行一个的网址(必须加上http或者https的头,否则无法截取目标网站图片,当然工具可以优化下做个判断自动加,算是一个坑)。

方便在渗透测试时获取大量目标子域名或ip+端口,迅速肉眼判断是否易于收到攻击(比如直接看到一些后台、第三方组件的console、奇怪的页面等)。

左侧截图,右侧head。

实践

本人另外写了一个日常安全运营工作的自动化拉取,提交数据的脚本,配合此工具(当然为了配合工作,又将peepingtom定制了一下)短时间内处理了某客户将近2000个url地址,然后判断是否是后台,半自动化标记后台,节省大量时间,简化繁杂工作。现已经推广到部门的小伙伴使用。

国内下载地址

链接: https://pan.baidu.com/s/1eStaVKm 密码: 47n5

原文作者: pirogue

原文链接: http://pirogue.org/2017/04/27/peepingtom/

版权声明: 转载请注明出处(必须保留作者署名及链接)